本篇详细介绍CTF中web类的特别基础的题目

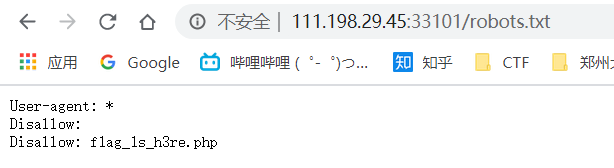

1. X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

一般网站都会在目录下放置robots.txt文件,当有爬虫来抓取网站的内容时,会首先检查是否有这个文件,里面会指示出哪些页面是不希望被抓取的。当然,不一定所有的爬虫都遵守这个规则。

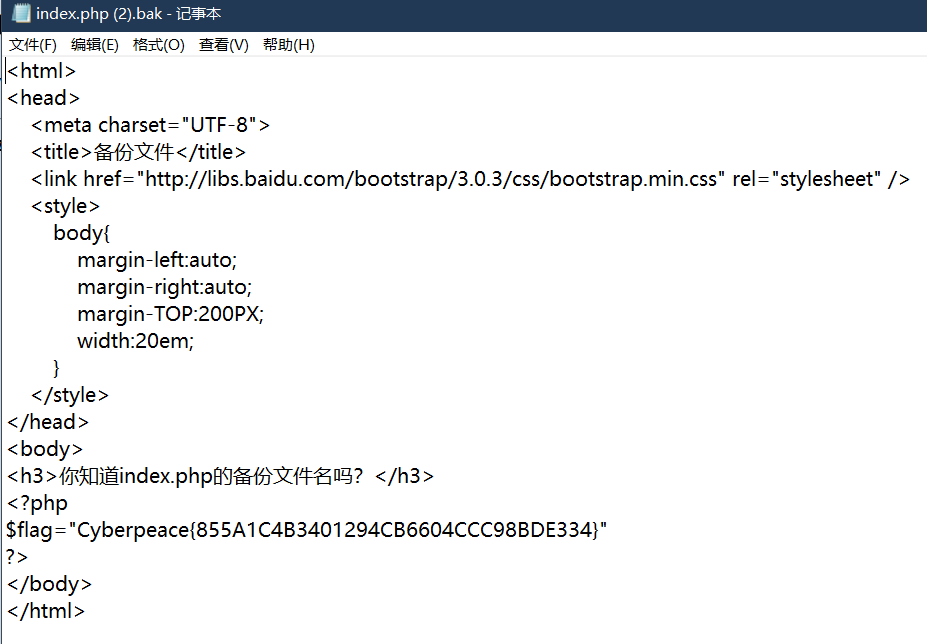

2. X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

如果网站存在备份文件,在地址栏最末加上 /index.php~ 或/index.php.bak,即可得到备份文件。

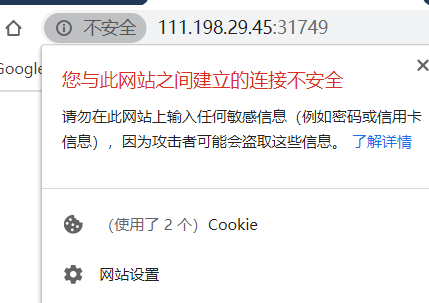

3. X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

Cookie是存储在用户计算机上的小文件,保存特定客户端和网站的适量数据,并可以由Web服务器或客户端浏览器访问 。Cookie可以用来识别用户身份。 举例来说, 一个 Web 站点可能会为每一个访问者产生一个唯一的ID,然后以 Cookie 文件的形式保存在每个用户的机器上。如果使用浏览器访问 Web,会看到所有保存在硬盘上的 Cookie。在这个文件夹里每一个文件都是一个由“名/值”对组成的文本文件,另外还有一个文件保存有所有对应的 Web 站点的信息。在这里的每个 Cookie 文件都是一个简单而又普通的文本文件 。

查看cookie的方式也很简单,拿chrome为例,左上角

点开cookie

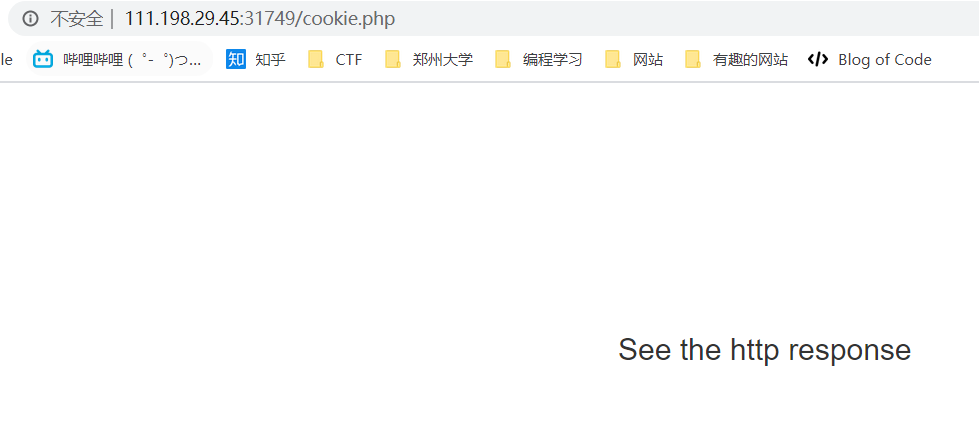

发现提示存在cookie.php文件,那我们直接去目录里访问就好

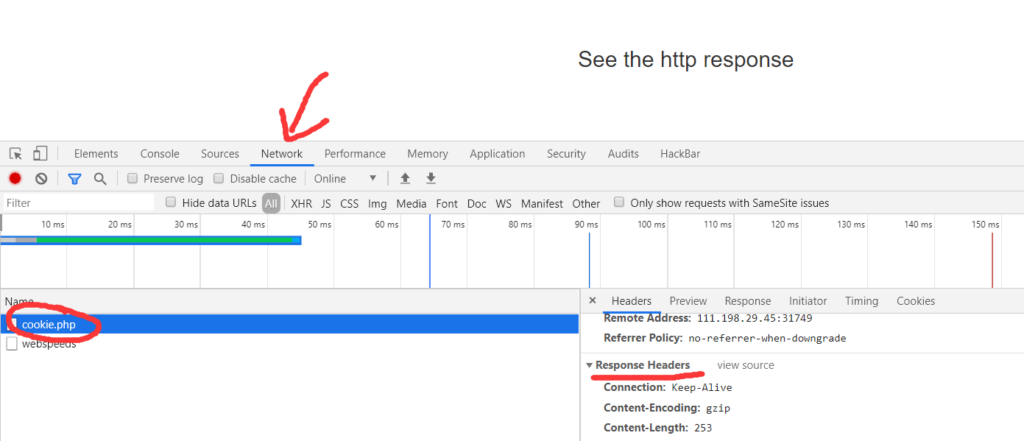

发现提示查看http相应,具体的方法还是拿chrome为例

先使用F12刷新页面,点击Network,找到第一个php文件单击,在右侧的Header中找到Response Header,在里面就可以发现 flag: cyberpeace{a7a82426f4c78ea752c29f08f172eb2b}

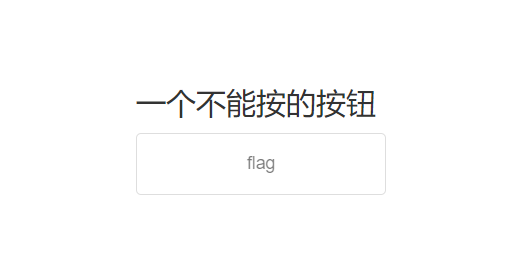

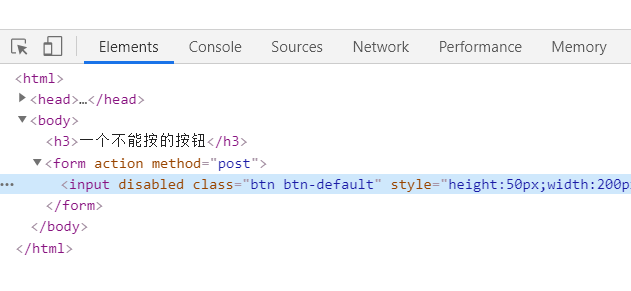

4. X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

既然不能按,改一下html文件让他能按就行!

F12进入控制台,找到disable

右键edit as html 去掉 disable 后再点按钮就会弹出flag了。

5. 小宁写了一个登陆验证页面,随手就设了一个密码。

这个最简单,账号admin,密码123456试一下就能拿flag

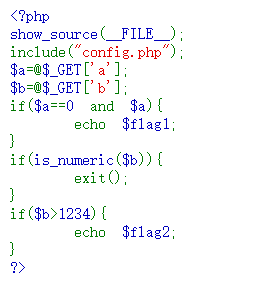

6. 小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

php中有两种比较符号

- === 会同时比较字符串的值和类型

- == 会先将字符串换成相同类型,再作比较,属于弱类型比较

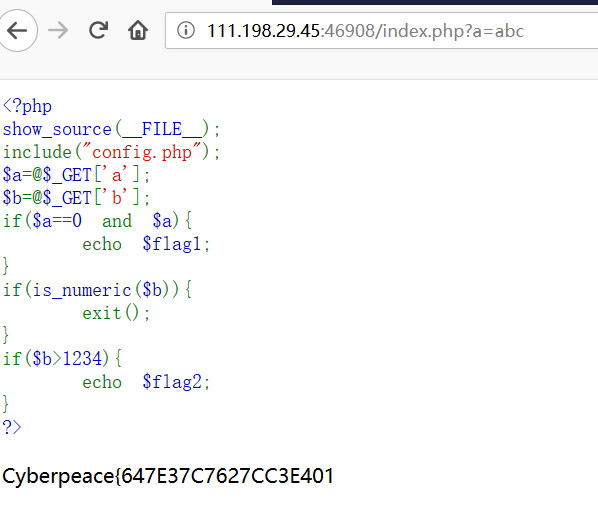

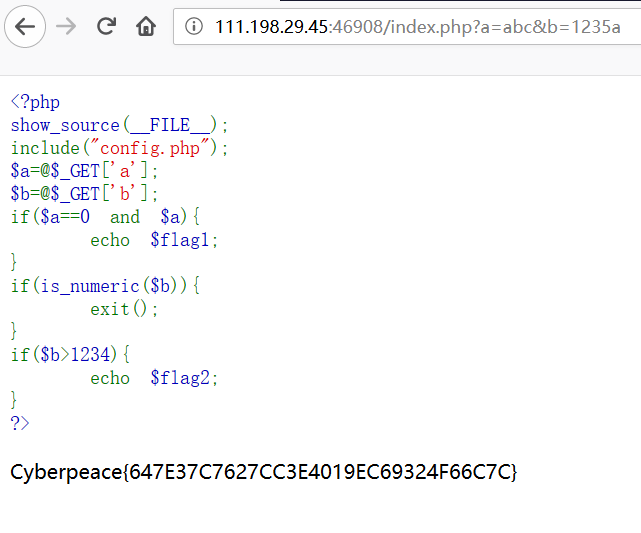

同时满足 $a==0 和 $a 时,显示flag1 , php中的弱类型比较会使’abc’ == 0为真,所以输入a=abc时,可得到flag1

is_numeric() 函数会判断如果是数字和数字字符串则返回 TRUE,否则返回 FALSE,且php中弱类型比较时,会使(‘1234a’ == 1234)为真,所以当输入a=abc&b=1235a,可得到flag2,如图所示

7. X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

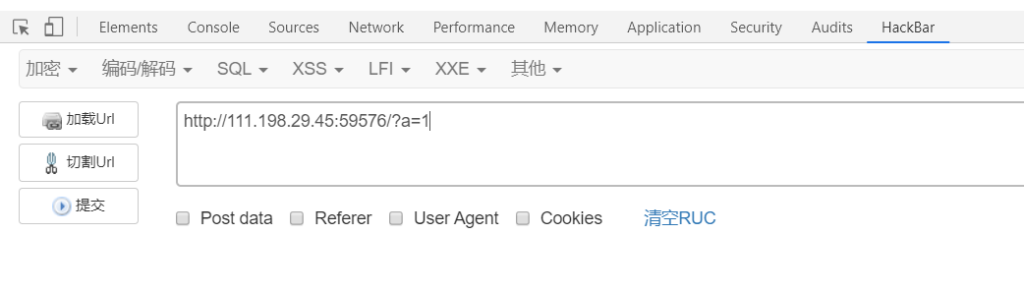

打开页面显示:

请用GET方式提交一个称为a,变量1的变量

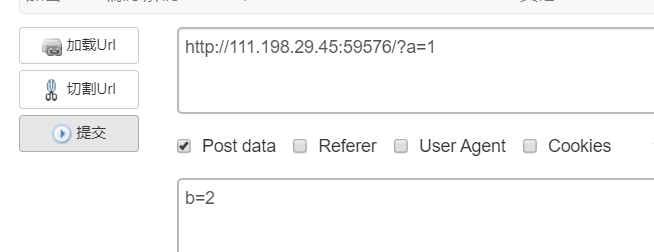

用Hackbar操作,当然直接操作链接也可以,提交过后显示:

请再以POST方式随便提交一个称为b,变量2的变量

直接提交得cyberpeace{77b5c2b30d3800e52df7661628964540}

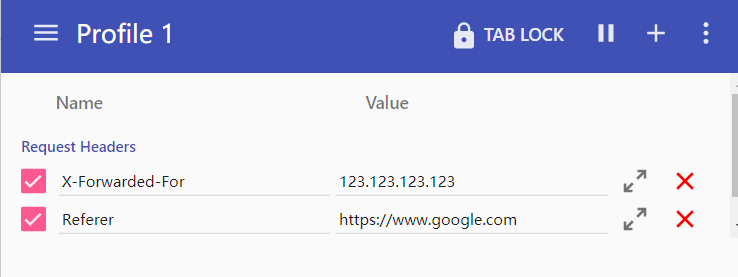

8. X老师告诉小宁其实xff和referer是可以伪造的。

ip地址必须为123.123.123.123

必须来自https://www.google.com

XFF:X-Forwarded-For 请求来源ip

Referer: 跳转页面来源

使用ModHeader,按要求输入条件,然后刷新页面

得到 cyberpeace{8a5767bd259db69e446e0ffd424b9629}

题目来源:攻防世界